gdb查看寄存器及内存数据与函数调用栈分析

在分析kdump生成的vmcore文件时,有时会需要分析函数调用栈及函数参数与局部变量的情况,这里以使用gdb为例调试分析一下函数调用的栈帧创建与销毁。

操作系统: centos7 3.10.0-862.el7.x86_64

gcc 版本:gcc version 4.8.5 20150623 (Red Hat 4.8.5-39) (GCC)

gdb 版本:GNU gdb (GDB) Red Hat Enterprise Linux 7.6.1-114.el7

测试代码

1 |

|

编译gcc -g t.c

启动gdbgdb -tui ./a.out

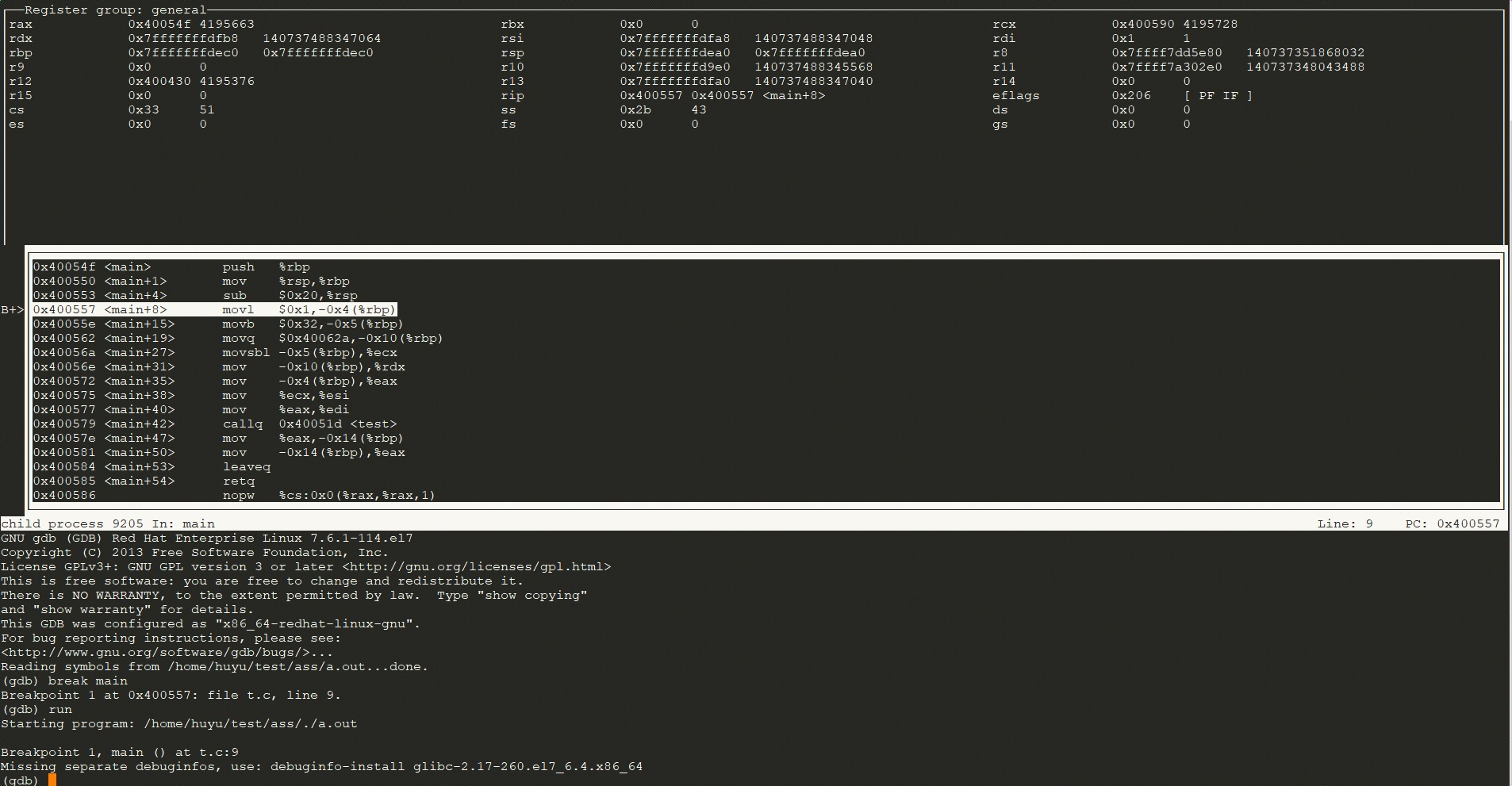

gdb内显示汇编及寄存器信息1

2layout asm

layout regs

设置断点break main

运行run

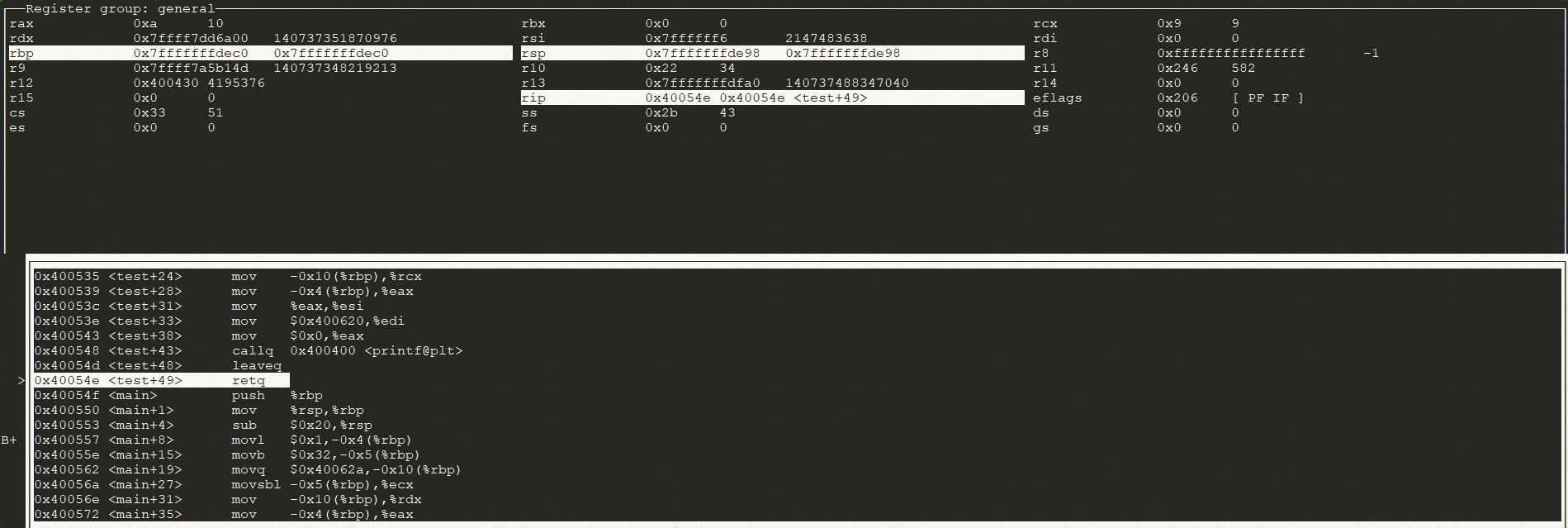

可以看到栈基址指针rbp为0x7fffffffdec0,栈顶指针rsp为0x7fffffffdea0,指令指针rip为0x400557指向下一条执行的指令。

可以看到rsp相对rbp在函数最早预处理阶段偏移了32字节,其中rbp向上4字节存储变量a长度4,rbp向上第5个字节存储变量c长度1,rbp向上16字节存储变量s为指针长度8,rsp向上20字节存储变量ret,栈空间只使用了20字节,分配32字节可能是因为栈顶指针rsp需要16字节对齐(其实也就是栈空间16字节对齐,后续可以看到函数调用的callq指定会将下一条指令地址入栈,被调用函数的push指令又会将rbp值入栈,这2个值共占用16字节也是对齐的)。

ni命令运行到下一个指令,连续执行到0x400579,停一下查看栈内各变量

查看局部变量a1

2(gdb) x/dw $rbp-4

0x7fffffffdebc: 1

查看局部变量c1

2(gdb) x/cb $rbp-5

0x7fffffffdebb: 50 '2'

s是一个指针,继续查看其指向的内存1

2(gdb) x/s 0x000000000040062a

0x40062a: "hello"

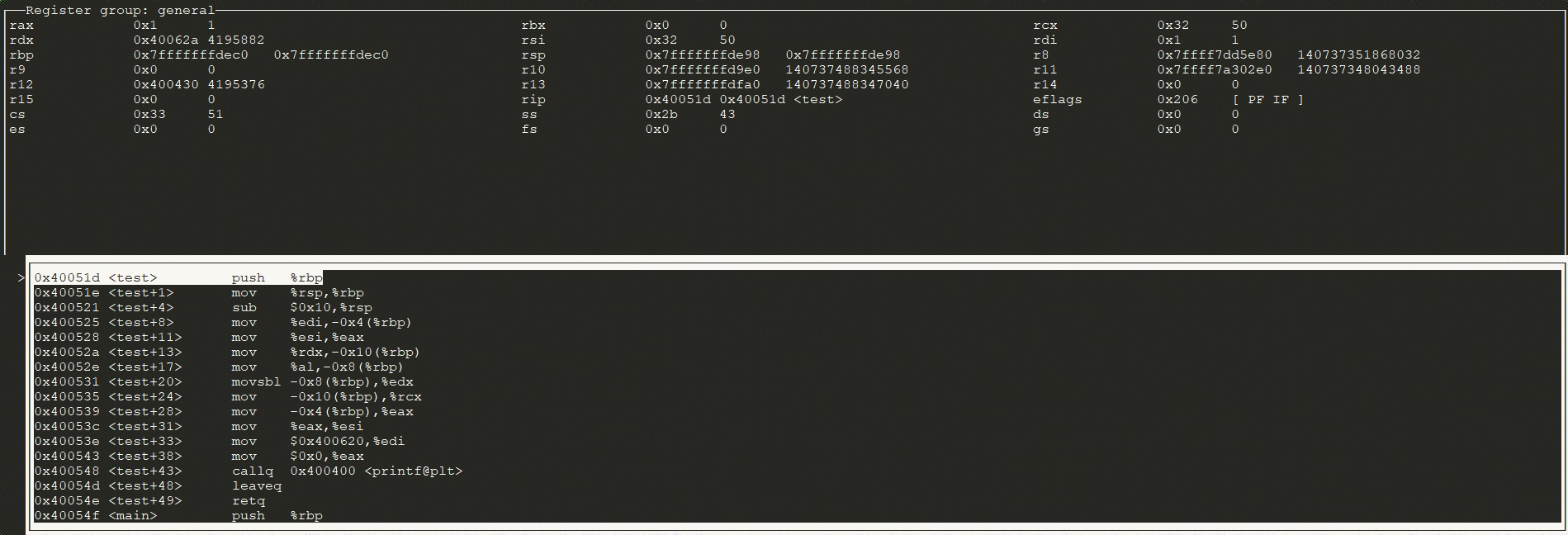

到这里callq命令调用test函数需要设置的参数已经配置完毕,参考汇编指令

这里不再运行ni命令,改运行si

可以看到指令执行进入到test函数内

此时rbp还没有变化,依然为0x7fffffffdec0,rsp变为0x7fffffffde98,减少了8字节。

查看该8字节存储数据,为函数返回后需要执行的下一条指令地址

callq指令完成了将下一条指令地址入栈的操作,并跳转到要调用的函数指令处。

1 | (gdb) x/xg $rsp |

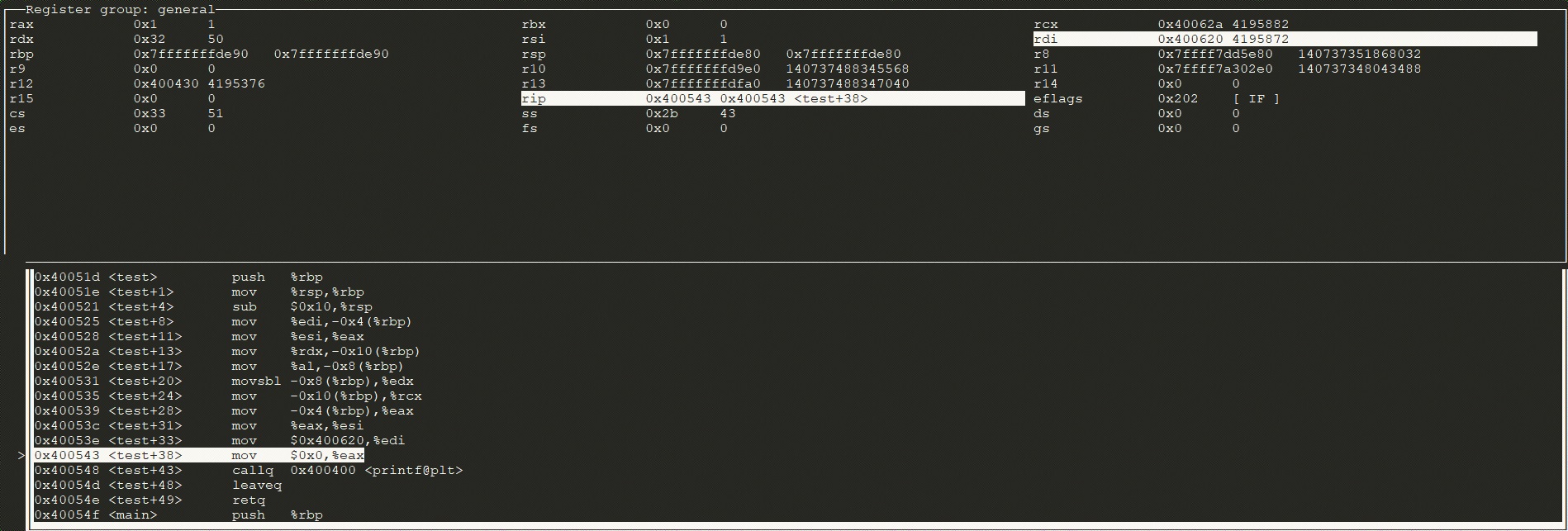

查看后续汇编指令1

2push %rbp;将rbp值入栈(rsp值减8,rbp值存入rsp指向内存地址)

mov %rsp,%rbp;将rbp设置为rsp值

上面2条修改了rbp值,也就是创建了新的栈帧

rsp值减16,用做栈空间存储局部变量(函数参数当前在寄存器中,后续调用其他函数需要使用寄存器,因此需要保存参数做后续使用)

后续保存函数参数存储到栈内合适地址,将printf需要的参数写入合适的寄存器,callq调用printf

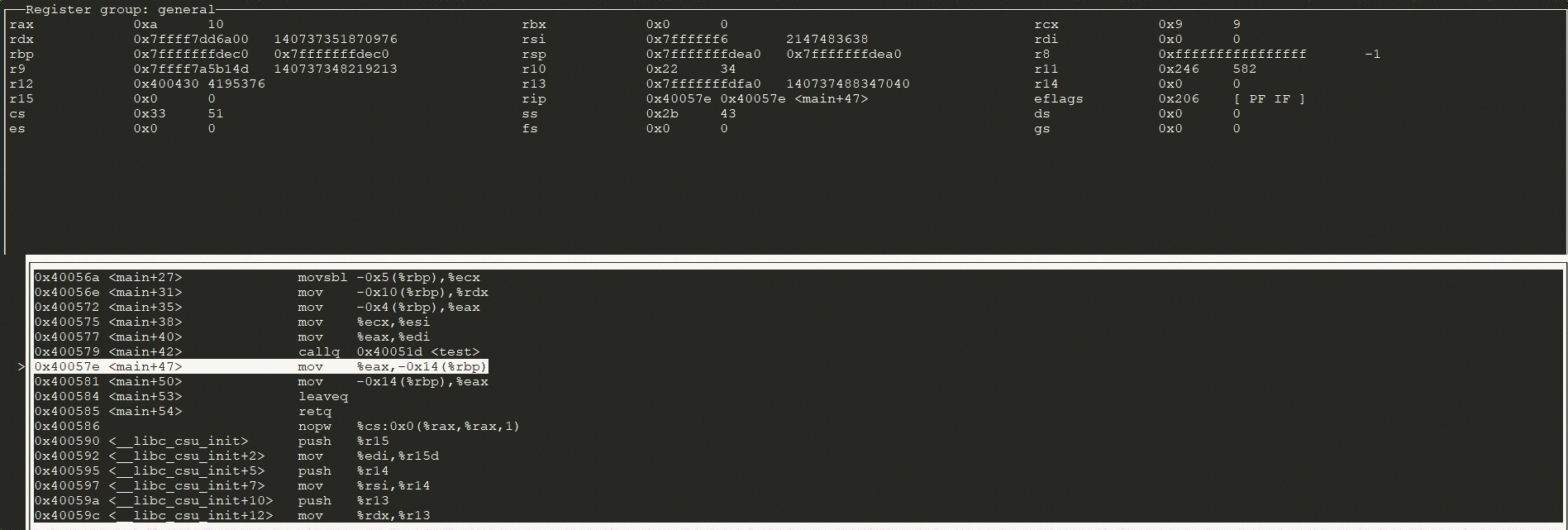

调用printf前寄存器如下

这里跳过printf执行过程,直接ni到后续指令。可以看到rbp和rsp值均与调用printf前一致

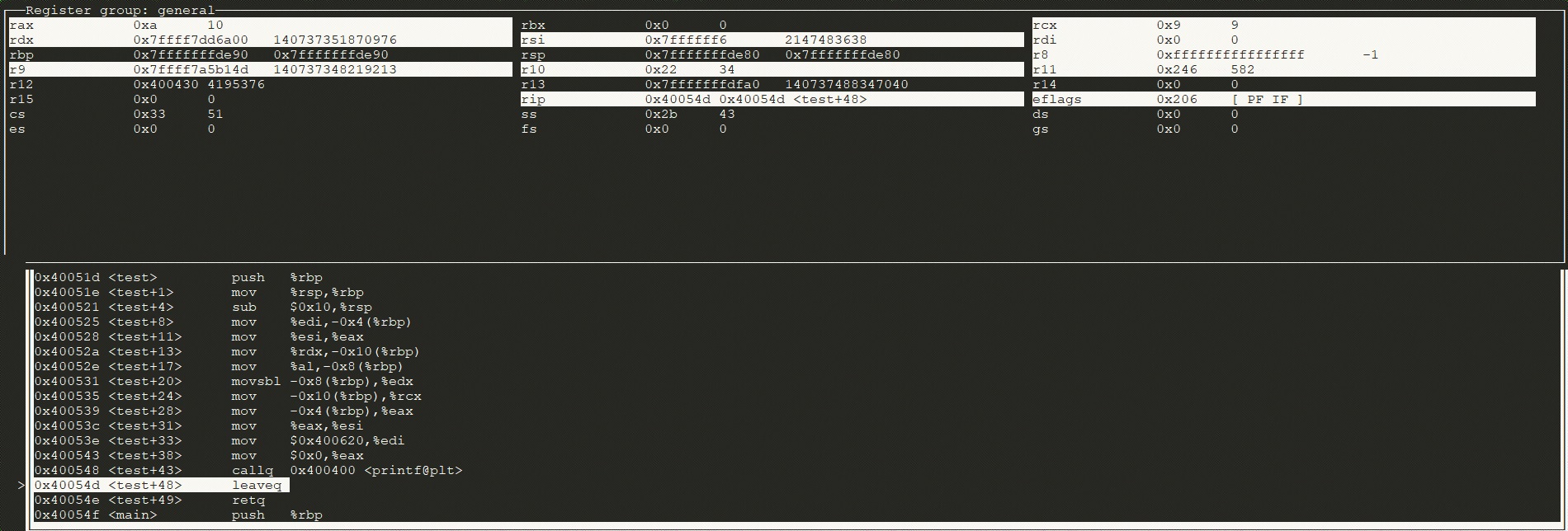

继续执行leaveq指令后

该指令删除了test函数的栈帧,也就是逆向执行了函数开头的2条指令,将rsp设置为rbp值,又弹出栈中8字节赋值给rbp

此时栈帧恢复为main函数栈帧,此时rsp指向地址的8字节存储有函数返回后需要执行的下一条指令地址1

2(gdb) x/xg 0x7fffffffde98

0x7fffffffde98: 0x000000000040057e

继续ni执行retq指令,可以看到从栈中弹出了8字节地址值(对应rsp加8)赋值给rip,此时下一条指令地址rip指向main函数中调用test返回后的下一条指令

到这里,已经可以清晰看到一次函数调用的栈帧创建与销毁过程细节,并且使用了gdb调试汇编的基本命令及内存数据查看命令。